V minulém díle jsme si ukázali, jak si zprovoznit na našem serveru monitoring sítě pomocí tcptrack a etherape. Dnes si ukážeme další z programů pro monitoring a nastavíme si ukládání logů do souboru tak, abychom mohli zpětně sledovat síťovou komunikaci za celý den.

V minulém díle jsme si ukázali, jak si zprovoznit na našem serveru monitoring sítě pomocí tcptrack a etherape. Dnes si ukážeme další z programů pro monitoring a nastavíme si ukládání logů do souboru tak, abychom mohli zpětně sledovat síťovou komunikaci za celý den.

Dalším z programů, který slouží pro sledování je tcpdump, měl by být součástí instalace LM17, pokud není nainstalujeme jednoduše příkazem:

| Příkaz terminálu: |

|---|

| sudo apt-get install tcpdump |

Spuštění musíme provést s právy superuživatele, podobně jako u tcptrack s parametrem „i“, který definuje aktuální HW pro síťovou komunikaci (to zjistíme přes ifconfig), v mém případě je to eth0:

| Příkaz terminálu: |

|---|

| sudo tcpdump -i eth0 |

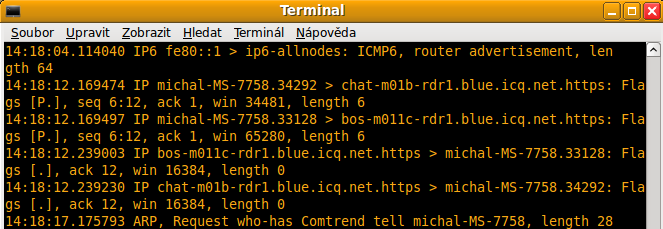

Po spuštění se nám po chvíli spustí logování přímo v terminálu:

Pro ukládání do souboru musíme ještě přidat parametr „w“. Abychom docílili toho, že se bude logování spouštět při startu počítače, musíme zapsat příkaz do souboru rc.local, což je skript, který se automaticky spouští při startu počítače s oprávněním superuživatele. Editaci souboru rc.local provedeme v terminálu příkazem:

| Příkaz terminálu: |

|---|

| sudo gedit /etc/rc.local |

Do souboru (před exit0) zapíšeme následující příkaz:

tcpdump -ni eth0 port 22 -s0 -w /var/log/ssh.pcap

Parametr „port 22“ slouží k tomu, aby se provádělo logování pouze v případě komunikace přes port 22. Uložíme a po restartu počítače se nám začne automaticky log ukládat. Výhodou je, že se logování provádí bez ohledu na tom zda je přihlášený některý uživatel. Celodenní log bez významnější události (připojení přes certifikát) má cca 15MB. Po restartu se původní soubor přepíše prázdným. Pokud by počítač běžel nepřetržitě je třeba občas zkontrolovat jeho velikost a promazat (zazálohovat). Přípona souboru „pcap“ je z důvodu, abychom pro jeho prohlížení mohli použít program Wireshark, což je grafický prohlížeč logů. Instalaci provedeme opět z terminálu:

| Příkaz terminálu: |

|---|

| sudo apt-get install wireshark |

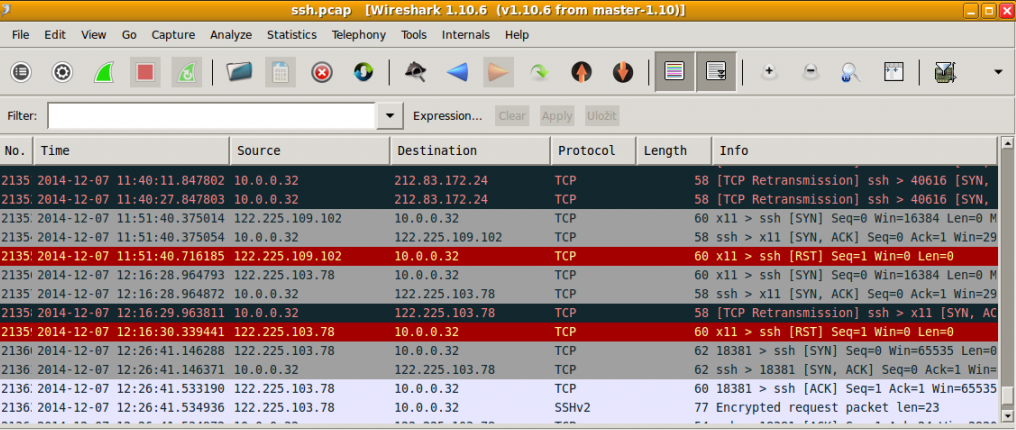

Po kliknutí na soubor ssh.pcap by se nám měl Wireshark spustit:

V přehledu vidíme, které IP nám skenovali port 22. Nejotravnější z nich můžeme rovnou zakázat ve firewallu gufw:

Pak můžeme hned restartovat službu, aby bylo nastavení aktivní:

| Příkaz terminálu: |

|---|

| sudo service ufw restart |

TIP: Pokud bychom nechtěli přijít o předchozí logy vinou restartování počítače, například naše děti resetují ihned jakmile nás spatří u dveří 🙂 , můžeme si nastavit automatické pojmenování souboru podle data a času úpravou příkazu v rc.local takto:

tcpdump -ni eth0 port 22 -s0 -w /var/log/ssh-$(date '+%Y-%m-%d-%T').pcap

V podstatě tím i získáme informaci, kolikrát došlo k restartu počítače za dobu co jsme nebyli doma (stačí spočítat počet logů vytvořených za celý den) a v jaký čas k tomu došlo (podle názvu logu). Je pak ale nutné logy promazávat, případně si udělat script, záleží jak máme velký HDD, u pidistrojů s HDD<500MB se to nedoporučuje 🙂 Tak hodně zdaru na portu 22. A ještě taková malá drobnost na kterou bych málem zapomněl – mám vás rád 🙂

Související články:

LM17 jako SSH server – 1. část

LM17 jako SSH server – 2. část

LM17 jako SSH server – 3. část

LM17 jako SSH server – 4. část

LM17 jako SSH server – 6. část

LM17 jako SSH server – 7. část

LM17 jako SSH server – 8. část