V minulém díle jsme si z běžného LM17 vytvořili SSH server a naučili se, jak si pro bezpečné připojení pomocí šifrování DSA nebo RSA vytvořit privátní a veřejný klíč. Nyní si ukážeme jak se pomocí jediného privátního klíče budeme moci připojovat ke svému serveru odkudkoli. Stačí ho jen mít někde u sebe schovaný třeba na externím disku (flash).

V minulém díle jsme si z běžného LM17 vytvořili SSH server a naučili se, jak si pro bezpečné připojení pomocí šifrování DSA nebo RSA vytvořit privátní a veřejný klíč. Nyní si ukážeme jak se pomocí jediného privátního klíče budeme moci připojovat ke svému serveru odkudkoli. Stačí ho jen mít někde u sebe schovaný třeba na externím disku (flash).

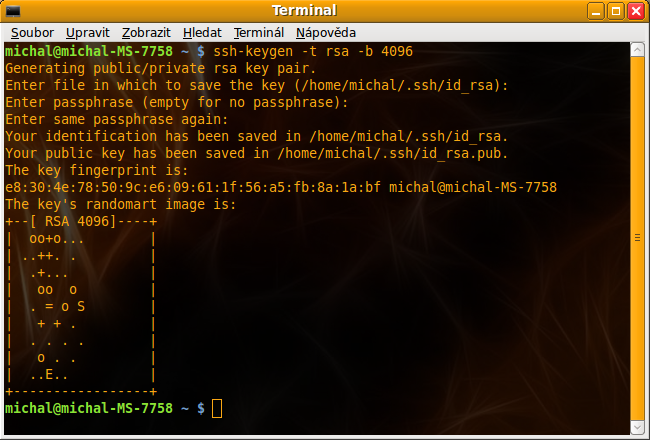

Pokud ještě nemáme veřejný a privátní klíč vygenerovaný tak si je vygenerujeme. To můžeme provést přímo na serveru kam se budeme připojovat:

| Příkaz terminálu: |

|---|

| ssh-keygen -t rsa -b 4096 |

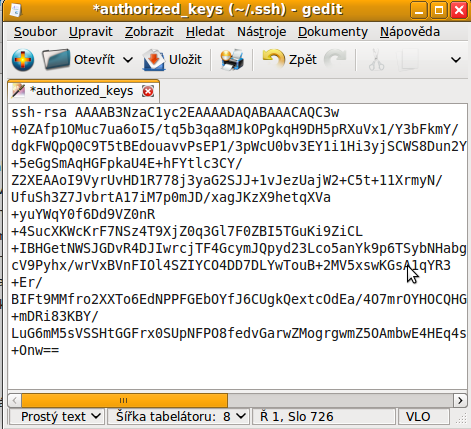

Vytvoříme /home/%username%/.ssh/authorized_keys a nakopírujeme do něj obsah /home/%username%/.ssh/id_rsa.pub. Dále provedeme editaci souboru authorized_keys tak, že nakonci za znakem „=“ smažeme informaci o uživateli a o počítači:

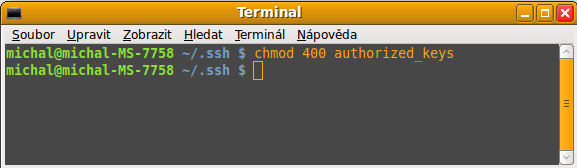

nastavíme atributy:

| Příkaz terminálu: |

|---|

| chmod 400 authorized_keys |

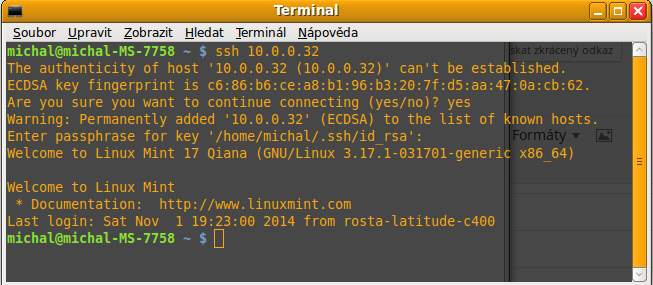

Zkusíme připojení sami na sebe:

Pokud je vše OK zkopírujeme si privátní klíč id_rsa např. na flash a můžeme zkusit připojení z jiného pc:

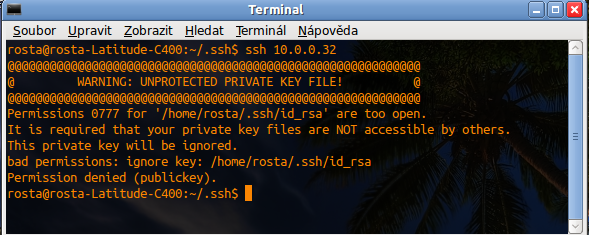

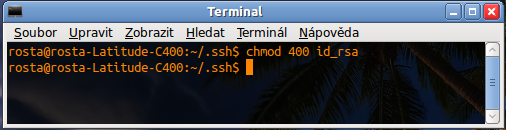

Při pokusu o připojení se nám objeví varování a je třeba upravit atributy na id_rsa takto:

| Příkaz terminálu: |

|---|

| chmod 400 id_rsa |

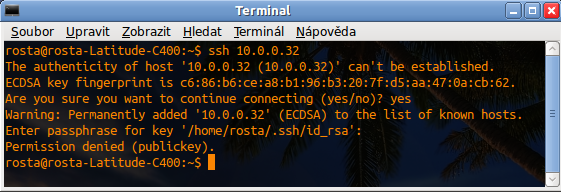

Pokud zkusíme připojení znovu sice už můžeme zadate heslo, ale objeví se informace o zakázaném přístupu:

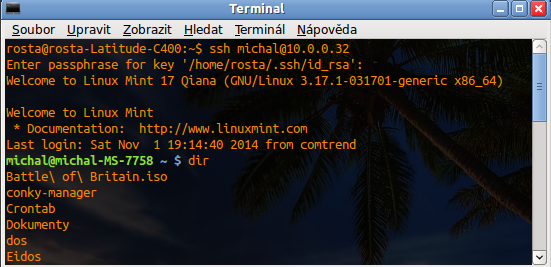

Jde o to, že je důležité si uvědomit z jakého účtu na jaký se hlásíme. Pokud jsou názvy rozdílné nestačí jen IP adresa, ale je třeba rozšířit zápis i o jmého uživatele:

| Příkaz terminálu: |

|---|

| ssh michal@10.0.0.32 |

Nyní už jsme schopni se pomocí stejného privátního klíče připojit na svůj LM17 ssh server odkudkoli. Není to úžasné? 😀

Související články:

LM17 jako SSH server – 1. část

LM17 jako SSH server – 3. část

LM17 jako SSH server – 4. část

LM17 jako SSH server – 5. část

LM17 jako SSH server – 6. část

LM17 jako SSH server – 7. část

LM17 jako SSH server – 8. část

Trochu mi vrtá hlavou, k čemu je dobré smazat informaci o uživateli a pc z authorized_keys.

Ahoj, je to proto aby ses pak mohl přihlásit odkudkoli, pokud v tom authorized_keys necháš třeba mirek@mojepc a pak se zkusíš přihlásit z jablko@cizipc tak ti to ten certifikát nezchroustne protože očekává mirek@mojepc, alespon mi to nešlo, ale možná jsem měl někde botu, zkusím ještě otestovat 🙂

Je to v podstatě jenom komentář, který slouží pro jednoduchou identifikaci klíče. Jednoduše se pak dá konkrétní klíč smazat, aby nedošlo ke zneužití. Hlásit se můžeš odkudkoliv, protože na cílovém serveru se identifikuješ loginem a správným klíčem, bez ohledu na lokální účet.

To zní logicky, díky 🙂 jsem se bál, že to nebude nikoho zajímat tak moc díky za reakci 😀

Jinak /home/%username% je v proměnné $HOME tedy nejlépe psané jako ${HOME} (složené závorky označují a vymezují název proměnné)

Ahoj, no jsem to psal tak nějak s vizí, že by si to mohl vyzkoušet i začátečník, tak jsem tam raději nechal to /home/%username% aby si někdo nezačal vytvářet adresář /home/.ssh 🙂

Jasný 🙂 Tak to je tip pro ostatní 🙂